¿En qué consiste una auditoria informática?

Una auditoría informática es un proceso en el cuál se hace un análisis a toda la infraestructura de los recursos IT de una empresa. Esto permitirá conocer el estado de la seguridad actual y así eliminar las vulnerabilidades y elevar el nivel de protección de los recursos informáticos, mediante inventarios y revisando los mecanismos de control y gestión de los activos.

¿Qué ventajas tiene?

-Permite optimizar los recursos informáticos de la organización.

-Habilita los sistemas de gestión de seguridad y actualiza las políticas actuales de seguridad de la organización.

-Reduce riesgos al eliminar efectivamente las vulnerabilidades.

-Permite que se tomen acciones antes de que se vulnere la seguridad de los sistemas informáticos.

-En caso de sufrir un incidente de seguridad, con una auditoria se puede marcar un camino claro de actuación.

-Adaptabilidad y escalabilidad a nuevas tecnologias.

-Permite un mejor uso de los recursos.

01

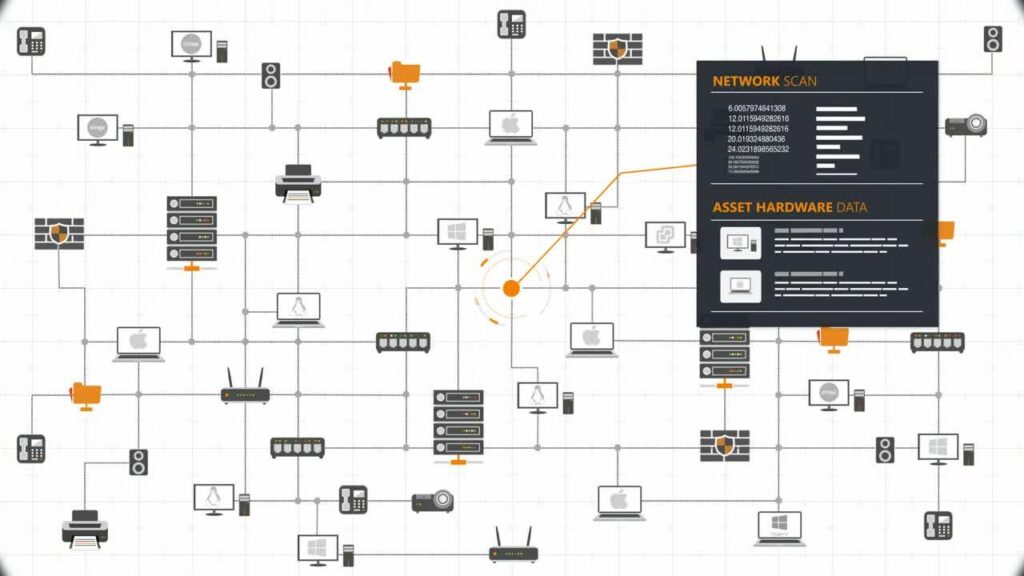

Inventario de equipos y redes

inventariado de todos los equipos y dispositivos conectados a la red de la empresa, ordenadores, servidores, impresoras, routers, switch, AP , licencias de software y suscripciones en la nube. Con esta información creamos un diagrama de red que muestra la interconexión de los dispositivos pudiendo identificar los cuellos de botella y posibles vulnerabilidades.

02

Auditoria de Seguridad

Identificando las debilidades en los sistemas de seguridad que pueden permitir el filtrado de datos o ataques informáticos, accesos no autorizados a la red y a los sistemas asegurando de que no existen brechas de seguridad y evaluando el cumplimiento del RGPD, tomando medidas correctivas para garantizar su cumplimiento.

03

Medidas correctivas y preventivas

Tras identificar las vulnerabilidades proponemos una serie de medidas correctivas para solucionar los problemas detectados y medidas correctivas para fortalecer la seguridad y el rendimiento de los sistemas, actualizando el software , Sistemas operativos, instalación de firewall y detección de intrusos (IDS) , VPN, autenticación, encriptado de datos y políticas de backup.

04

Peritaje informático forense

Si has sido victima de un ataque informático o incidente de ciberseguridad, realizamos un peritaje informático forense para investigar el origen del incidente o qué causo la brecha de seguridad, recopilar pruebas para presentar acciones legales y determinar el alcance del daño evaluando qué sistemas y datos han sido comprometidos y cómo mitigar el impacto.